Systemstandard

Ljus

Mörk

Vårt SOC-team övervakar och agerar på säkerhetshot mot er verksamhet och hjälper er att förstärka och förbättra ert cyberförsvar över tiden.

CloudOps Security

När vi onboardar er till vår CloudOps Security-tjänst etablerar vi ett digitalt cyberförsvar i er miljö och ni får direkt ta del av detektionsregler och automatiserade åtgärder som vi utvecklat under flera års tid.

Molnet ger en överlägsen möjlighet att öka skyddet i er miljö och skapa en bevakning över vad som händer i ert nätverk och era system.

Vi genomför säkerhetsanalyser av er nuvarande IT-miljö – både på marken och i molnet för att hitta sårbarheter som behöver åtgärdas för att ni inte ska drabbas av ex vis intrång eller datastöld. I workshopsformat så går vi igenom hur ni ökar er säkerhet genom att konfigurera er M365- och Azuremiljö på bästa sätt och hur ni kan säkra även er markmiljö.

Några exempel på vad vi hjälper våra kunder med i detta steget på väg mot ökad säkerhet;

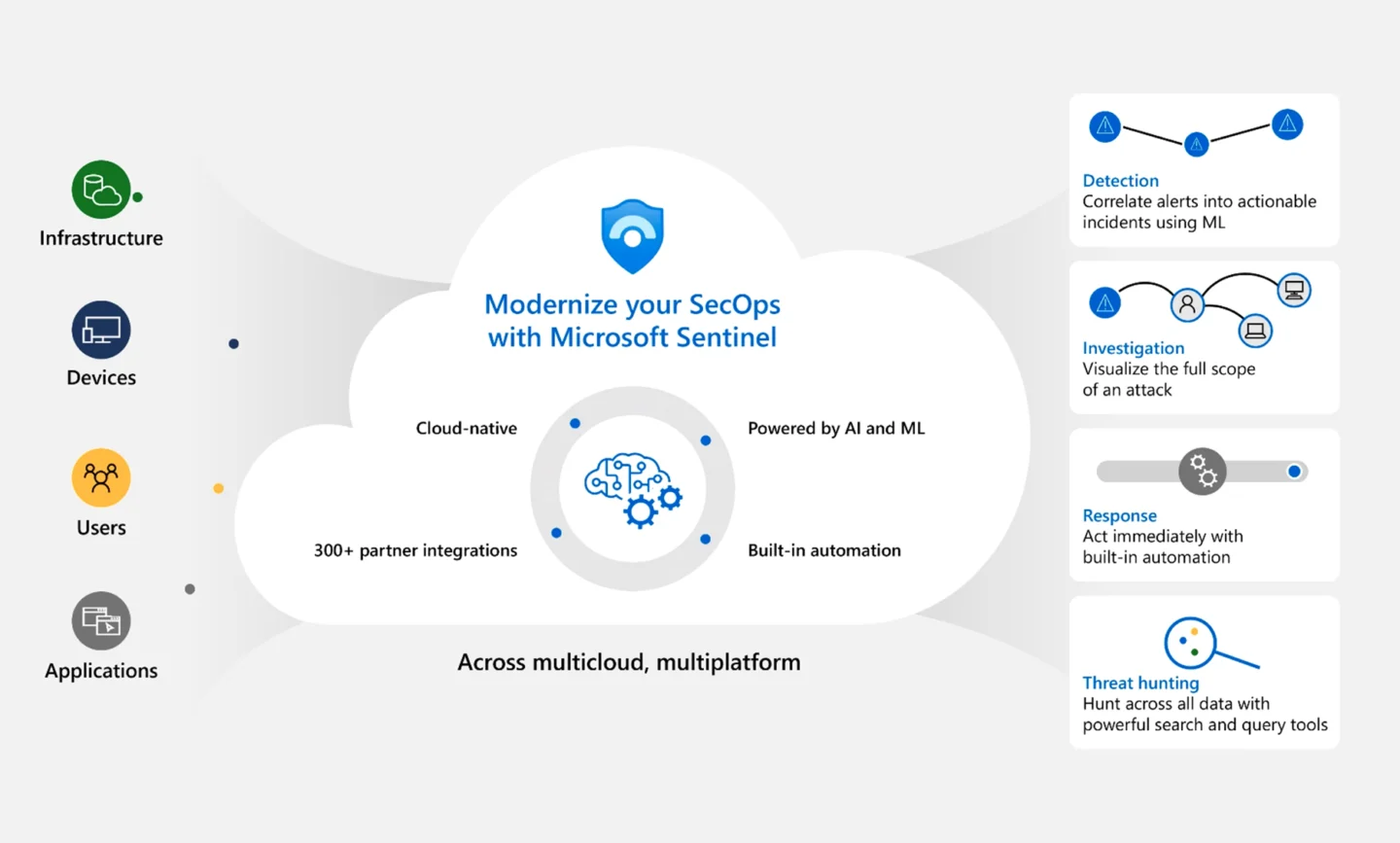

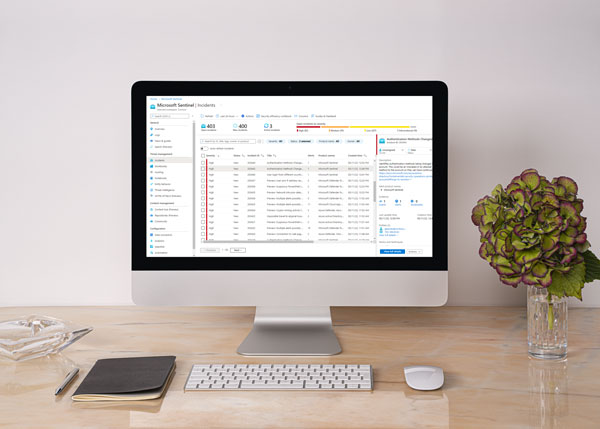

Att övervaka IT-miljön mot säkerhetsintrång är idag ett måste. Vi sätter upp Microsoft Sentinel i er Azure miljö som kan samla in och analysera säkerhetsloggar från hela er IT-miljö – på marken och i molnet – så att ni får en överblick på hot och intrångsförsök mot er miljö. Under ett pilotprojekt så visar vi på hur man konfigurerar och bygger automationer för att hålla säkerheten hög. Insteget att komma igång är lågt men värdet är stort.

Vi hjälper också våra kunder med ex vis följande;

Vår SOC-tjänst CloudOps Security innebär att er IT-miljö har en 24/7 säkerhetsbevakning och vi agerar på inkommande säkerhetsincidenter. Varje månad får ni en genomgång av de säkerhetslarm som inkommit och hur de hanterats och vi föreslår de förbättringar som behöver ske i er miljö för att ni ska ha ett skydd som krävs för dagens hotbild.

Er IT-miljö förändras och utvecklas hela tiden och likaså kommer det nya hotbilder konstant. Vi arbetar nära er för att förbygga hot och med bl a ramverket MITRE ATT&CK bygger vi automatiska åtgärder i er Sentinel miljö mot kända hot. Vi utför threat hunting i er miljö om vi misstänker att ett intrång kan ha inträffat och driver på ert säkerhetsarbete enligt överenskomna årsplaner.

CloudOps Security

CloudOps Security är en högautomatiserad säkerhetsövervakningstjänst som är framtagen för att upptäcka intrång och säkerhetshot i IT-miljön. När en misstänkt incident inträffar kommer tjänsten aktivera automatiska försvarsmekanismer genom så kallade playbooks. Åtgärder som att blockera ett konto, eller stänga av en IP-adress och eskalera detta till relevant person på ert företag är några exempel på vad som kan göras.

IT-säkerhet

I dagens digitala värld är ett starkt cyberförsvar avgörande för att skydda din verksamhet mot cyberhot och dataintrång. Cyberförsvaret hjälper till att skydda dina känsliga data och system från attacker som kan orsaka allvarliga skador och ekonomiska förluster.

Ett robust cyberförsvar säkerställer att kunddata, företagshemligheter och annan känslig information förblir säker och otillgänglig för obehöriga.

Genom att förebygga dataintrång och cyberattacker kan ditt företag undvika de höga kostnader som är förknippade med att hantera konsekvenserna av sådana incidenter.

När kunder vet att du har starka cybersäkerhetsåtgärder på plats, ökar deras förtroende för ditt företag, vilket kan leda till ökad lojalitet och bättre affärsrelationer.

Ett välimplementerat cyberförsvar hjälper ditt företag att uppfylla lagkrav och branschstandarder, vilket minskar risken för böter och rättsliga påföljder.

Ja, ett starkt cyberförsvar är något alla verksamheter behöver, oavsett storlek eller bransch. Cyberhoten blir allt mer sofistikerade och drabbar företag av alla slag. Därför är det viktigt att investera i cybersäkerhet och samarbeta med erfarna IT-säkerhetskonsulter för att utveckla en skräddarsydd försvarsstrategi som passar just din verksamhets behov.

Genom att bygga upp ett starkt cyberförsvar skyddar du inte bara din verksamhet utan bidrar även till en säkrare digital miljö för alla.

Cyber Threat Intelligence

Vi övervakar vad som skrivs och diskuteras om ert företag på dark, deep och clear web och om ni har data eller användarkonton som läckt och ligger ute till försäljning.

Pentesting

I dagens hotlandskap är det avgörande att säkerställa att ert företag är skyddat mot cyberattacker. Ett penetrationstest (pentest) är ett kraftfullt verktyg för att upptäcka sårbarheter innan någon annan gör det. Vi på Asurgent erbjuder professionella pentesting-tjänster för att hjälpa er identifiera och åtgärda säkerhetsbrister i era system.

Nej, ni behöver inget avtal. Vårt CSIRT-team är tillgängligt för alla 24/7 och ni kan ringa oss dygnet runt på +46(0)8385437.

Ja, som en add on tjänst till vår CloudOps Security kan man prenumerera på kontinuerlig threat hunting alternativt beställa det vid misstanke om att något eller någon kan vara inne i miljö.

Ja när vi onboardar er till tjänsten så kommer vi att se över vilka datakällor ni har kopplat in och vilka detektionsregler och automatiska åtgärder ni har installerat i er Sentinel. Vi kommer att uppdatera er Sentinel med våra analysregler och automationer för att stärka ert skydd. Därefter sker ett löpande arbete med att kontinuerligt utveckla er Sentinel med mer logik och automation.

Utforska våra tjänster

På våra Asurgent Forward-event går vi igenom vårt tjänsteutbud och demo:ar miljöer och tjänster.

Webinar

Webinar

Vi publicerar nyheter om sårbarheter och omvärldsbevakning nästan dagligen, framtagen av vår SOC. För att hålla dig uppdaterad på dessa sårbarheter så att du bättre kan skydda din affär, signa upp dig på vårt speciella nyhetsbrev specifikt för cybernyheter.