System standard

Ljus

Mörk

Författare

Magnus Järnhandske

SOC @ Asurgent

Read time

4 min

19 oktober 2023

Slutet på 2023 närmar sig och Q3 är en spännande period eftersom det är den tidpunkten många säkerhetsleverantörer släpper sina årliga hotbildsanalyser; så kallade "Annual Threat Reports". Asurgent har läst igenom dessa rapporter och nedan kommer en sammanställning och en tolkning av aktuellt hotlandskap.

Hotlandskapet 2023 har ökat takt och präglas idag av en högre grad av automatiserade tekniker och metoder än tidigare, samt så har även "human-operated" attacks börjat återkomma i större grad under detta år. Attacker kan delas in i så kallade volym baserade attacker och sofistikerade attacker. De volym baserade attackerna förlitar sig i hög grad på automatik och opportunistiskt på de mänskliga misstagen; allt från att missa att patcha, bristfälliga konfigurationer till phishingmail, medan de mer sofistikerade attackerna använder sig av riktad automatik i kombination av manuella steg (human operated) för att lyckas med sin attack.

Denna acceleration av automation i attackerna förutses att fortsätta utvecklas framöver och i snabbare takt än tidigare. Målet är att man mer frekvent och med automatik byter mönster, metod och teknik för att gå under radarn och lyckas med sitt slutmål.

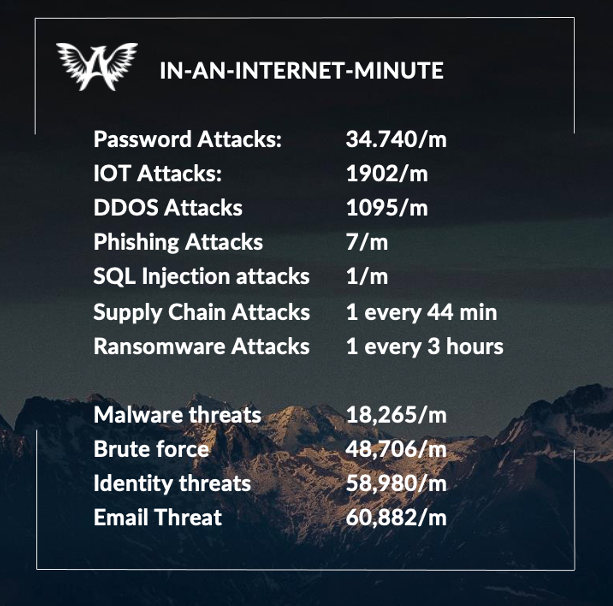

Hur stort är egentligen attacklandskapet idag? Ja, enligt diverse källor finns de olika siffror på aktuellt hotlandskap från olika leverantörer. Nedan ser ni en illustration på vad man kallar olika attacker "In-An-Internet-Minute". Detta är statistik från Microsoft från 2022 och det har redan bekräftats att attackerna 2023 kommer överträffa nedan statistik.

Om cyberbrottslighet hade varit en egen ekonomi så hade den vart den tredje största ekonomin i världen, strax efter USA och Kina och den omsätter mer än samtliga transnationella brott tillsammans.

Flertalet säkerhetsexperter och leverantörer förutspår att cyberbrottslighet kommer att öka med ca 15% årligen åtminstone fram till 2028.

Dessa volymbaserade och opportunistiska attacker har vuxit fram under många års tid och är idag en stor del av det kända attacklandskapet som konstant testar våra dörrar och fönster efter vägar in. Dessa automatiserade attacker har innan 2023 haft en väldigt bra effekt men under 2023 så har effekten av dessa attacker börjat sakta ned i större skala. Dessa attackmönster har utförts så repetitivt så attacken som angripare använder sig av blir delvis förutsägbar och våra moderna skydd kan förhindra dessa attacker med stor pålitlighet. Trots att effekten (antal lyckade attacker) av dessa volymbaserade attacker har minskat under 2023 så ser vi en tydlig trend att dessa attacker inte kommer att stanna av, de kommer snarare att öka.

Effekten vi ser är att många organisationers skydd från skadliga händelser har blivit mycket bättre 2022-2023. Användandet av modernt Antivirus/EDR, beteendeskydd, Next-gen-brandväggar och ett modernt phishingskydd tillsammans med förebyggande åtgärder skapar goda förutsättningar för att stoppa volymen av kända hot. Organisationer har även börjat inse att övervakning av säkerhetshändelser och identiteter är viktigare än nånsin vilket är en bra insikt. Dessa åtgärder har en direkt påverkan på det stora opportunistiska attacklandskapet som påverkar oss. Trots att vi investerar i moderna skydd och övervakningsfunktioner så finns det alltid luckor i ens cyberförsvar.

Analysen och statistiken pekar på att trots att vi skyddar oss bättre så har vi luckor i vårt försvar. Luckorna i vårt försvar är vår IT-hygien, eller ska jag säga bristen i vår IT-hygien (get the basics right). Bristen på kontroll på mjukvara i vår organisation, för öppna nätverk, o-patchade system/applikationer, användares medvetenhet och dåligt konfigurerade system och skyddsfunktioner. Dessa brister gör att dessa automatiserade volymbaserade attacker letar efter ett misstag och kommer förr eller senare hitta ett och använda det. Detta är en stor anledning till att denna form av attack kommer att öka framöver.

Våra största brister idag:

De sofistikerade attackerna har minskat enligt statistiken och används när aktörerna är övertygade om att attackerna kommer lyckas eller åtminstone inte identifieras av någon. Detta är idag en vanlig teknik som man använder sig av för att maximera sin chans för att nå sin önskade effekt.

Sofistikerade attacker används på många olika sätt men oftast efter "initial access" har lyckats. I många fall används de oftast för att röra sig runt i miljön, kartlägga information om system, nätverk och skyddsprodukter för att ta reda på olika sätt att nå sitt mål. Det är väldigt vanligt att angripare har förskaffats sig konton under denna process samt använder datorns egna medel för röra sig runt i miljön och plantera bakdörrar för att att ha en livrem om man skulle upptäcka något. Dessa attacker liknar "stunden före stormen" där inga larm hittas och inga skadliga händelser identifieras innan angreppet utlöser något som påverkar organisationen i stor omfattning.

Enligt statistik både från SonicWall, Crowdstrike, Microsoft och ENISA så har det sofistikerade landskapet förändras under 2023. Under 2023 så upptäcks mindre sofistikerade attacker i allmänhet, medan flera sofistikerade och riktade attacker lyckas när de används. Enligt statistik så har "human-operated" ransomware ökat med 200% detta år, vilket styrker ovan påstående från samtliga leverantörer.

Det som är gemensamt är att skadlig kod inte används lika frekvent i initiala steg i sofistikerade angrepp, utan de används mer i slutet på angreppet när aktören vill skapa en påverkan (exempelvis ransomware). De tekniker som används i början eller under attacken är svåra att identifiera. Exempelvis användandet av ett legitimt (fast kapat) konto eller användningen av en enhets egna funktioner (Living of the land). Detta förklarar att statistik på ransomware-angrepp har gått ner i antal upptäckta attacker och likaväl skadlig kod. Denna statistik och insyn i mönster kan Asurgents SOC bekräfta. Tidigare år så har det detonerat synnerligen mer skadlig kod och verktyg på övervakade enheter än detta år och flertalet uppenbara skadliga händelser har minskats.

Några sofistikerade attacker som sker just nu:

Dagens attacker består idag av både volymbaserade attacker som väntar på "misstagen" och de sofistikerade attacker som används med precision för att gå under radarn för att lyckas med effekten av en attack.

Idag så finns det ingen universell lösningen på ovanstående hotlandskap dock så vill Asurgent gärna lämna er med tre stycken starka rekommendationer:

Ha en bra IT-hygien, träna era medarbetare, segmentera era nätverk, blockera applikationer som inte hör hemma i er organisation, patcha system/applikationer, se till att konfigurera applikationer efter best-pratice och härda era system, minimera rättigheter på konton, använd MFA samt se till att kontinuerligt granska ovanstående punkter för att kunna agera på avvikelser.

Det är ett krävande arbete att konstant följa med hotens utveckling eftersom era skydd måste hela tiden vara uppdateras mot aktuell hotbild. Det säkerhetsprodukter som räddar er en dag kan vara oanvändbara i nästa attack, så se till att ha flera bra säkerhetsverktyg i er miljö. Några exempel är: Ett modernt antivirus/EDR och E-postskydd, ett modernt webbskydd med HTTPS-inspektering samt Identitets skydd. Utöver detta så behövs det ett bra skydd mot intrångsförsök mot webbapplikationer och publik infrastruktur.

En modern säkerhetsövervakning (SIEM+UEBA+SOAR) eller XDR är ett absolut måste idag för att ha en chans att identifiera och kunna stoppa en attack i tid. Eftersom de attackerna som påverkar en miljö har en stor grad av automatik och är svåra att upptäcka så måste övervakning täcka större delar av infrastrukturen och konstant utvecklas med nya typer av larm och regler. Idag måste en modern SOC samla in information från säkerhetsverktyg (EDR, Epost, Web, IPS/IDS), enheter (Security Events), centrala Användarloggar (AD, AzureAD) och komplettera med nätverkstrafik samt applicera en hög grad av automatik och machine Learning för att kunna identifiera och agera på hot i tid. Idag är det starkt rekommenderat att sammarbeta med en säkerhetspartner för uppnå en god effekt i detta arbete.

Prenumerera på vårt nyhetsbrev för att ha koll på senaste nytt inom molnsfären.