System standard

Ljus

Mörk

Författare

Gustaf Lovén

SOC @ Asurgent

Read time

1 min

2 oktober 2023

(CVE-2023-42115)

En kritisk zero-day-sårbarhet i alla versioner av Exim mail transfer agent (MTA)-mjukvara kan möjliggöra för oautentiserade angripare att få Remote Access (RCE) på servrar som är exponerade mot internet.

Detta upptäcktes av en anonym säkerhetsforskare genom Trend Micros Zero Day Initiative (ZDI), enligt dem beror säkerhetsfelet (CVE-2023-42115) på en svaghet som hittats i SMTP-tjänsten.

Det specifika felet finns inom SMTP-tjänsten, som lyssnar på TCP-port 25 som standard, förklarar en säkerhetsavisering från ZDI som publicerades på onsdagen.

"Problemet beror på bristen på korrekt validering av inskickad data, vilket möjliggör att man kan skriva förbi slutet av en buffer. En angripare kan utnyttja denna sårbarhet för att köra skadlig kod i kontexten för tjänstekontot."

Miljoner Servrar exponerade mot attacken

MTA-servrar som Exim är högt sårbara mål, främst eftersom de ofta är tillgängliga via internet och är en enkel ingångspunkt för angripare att utföra vidare attacker.

Exim är även standard-MTA på Debian Linux-distributioner och enligt en undersökning av e-postservrar från början av september 2023 är det världens mest populära MTA-program.

Enligt undersökningen är Exim installerat på mer än 56 % av totalt 602 000 e-postservrar som är nåbara på internet, vilket motsvarar lite över 342 000 Exim-servrar.

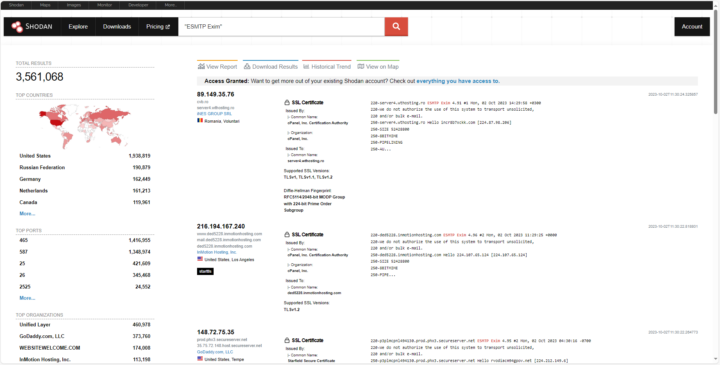

Mer än 3,5 miljoner Exim-servrar är för närvarande exponerade mot internet enligt en Shodan-sökning, de flesta av dem i USA, följt av Ryssland och Tyskland.

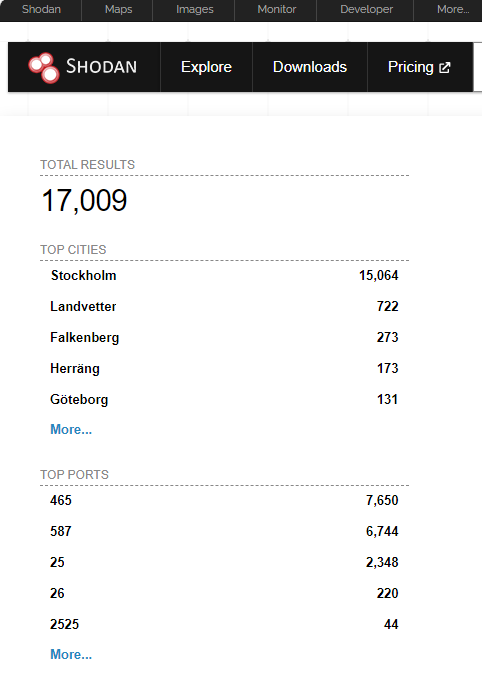

Med vår egna shodan-sökning kan vi se att 16,981 exim-servrar är exponerade mot internet i Sverige. 2347 av dessa använder SMTP (port 25).

Tidigare utnyttjad av Rysk Hackergrupp

Nationella säkerhetsbyrån (NSA) upptäckte för tre år sedan, i maj 2020, att den ökända ryska militära hackergruppen ”Sandworm” har utnyttjat den kritiska sårbarheten CVE-2019-10149 (The Return of the WIZard) i Exim sedan åtminstone augusti 2019.

Minimera åtkomst

Då det inte finns en uppdatering tillgänglig ännu för att säkra sårbara Exim-servrar mot potentiella attacker, råder ZDI, administratörer att begränsa fjärråtkomst från internet för att förhindra inkommande försök att utnyttja sårbarheten.

Med tanke på sårbarhetens natur är den enda effektiva åtgärden att begränsa interaktionen med applikationen", varnar ZDI.

Prenumerera på vårt cybersäkerhetsnyhetsbrev för att ha koll på senaste nytt inom cyberfären.