System standard

Ljus

Mörk

Författare

SOC @ Asurgent

Read time

2 min

6 mars 2024

Vilka är NoName057(16)?

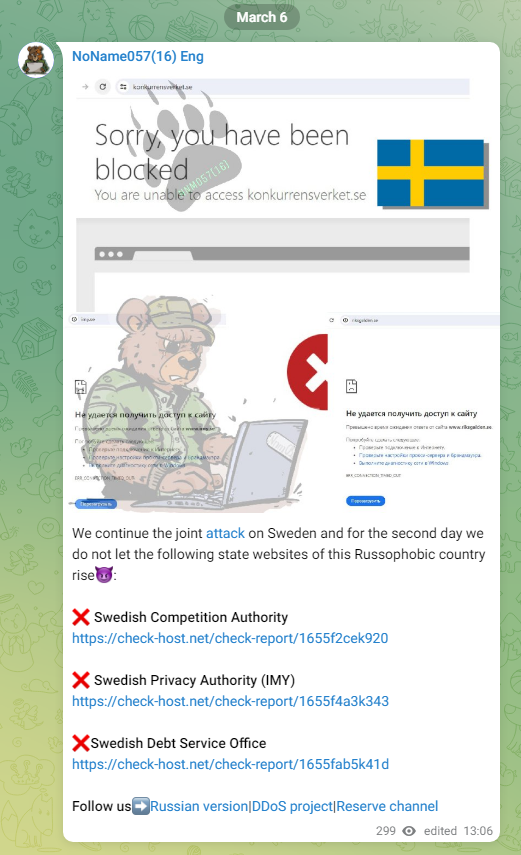

NoName057(16) är en pro-rysk hackergrupp som först upptäcktes i mars 2022 där man utfört DDoS-attacker riktade mot ukrainska nyhets- och medie-webbplatser som Zaxid, Fakty UA med flera.

Gruppen verkar via Telegram-kanaler där de tar på sig ansvaret för sina attacker, uttalar hot och delar utbildningsinnehåll. De har använt GitHub för att hysa sin DDoS-verktygswebbplats och relaterade repositories. Gruppen har utvecklat ett DDoS-verktyg vid namnet DDOSIA.

DDOS projektet utvecklas

Gruppen släppte en ny version av Projektet DDoSia i november 2023. Den nya version fungerar med fler typer av datorer och operativsystem, och de har gjort ändringar i programvaran och servrarna de använder.

Vilka har gruppen attackerat?

Hackergruppen har utfört flertalet överbelastningsattacker mot myndigheter i Ukraina, USA och Europa. Ursprungligen har de riktat sig främst mot Ukraina men har skiftat fokus mot att attackera länder som stödjer Ukraina i kriget, många av dessa NATO länder. I januari och februari 2024 kunde man se en upptrappning av attacker från gruppen mot Finland och Italien under tiden då Finland hade presidentval och Italienska premiärministern spekulativt hjälpt till finansiera Ukraina. Under 2023-2024 har man även sett gruppen attackera svenska myndigheter och bankers webbplatser.

Tips på hur man skyddar sig mot DDOS-Attacker

Förebyggande:

Tekniska lösningar:

Källor:

https://cybersecuritynews.com/roject-ddosia-noname05716-massive-ddos-attack/

https://www.sentinelone.com/labs/noname05716-the-pro-russian-hacktivist-group-targeting-nato/

Prenumerera på vårt nyhetsbrev för att ha koll på senaste nytt inom cybersäkerhetssfären.